Arcserve UDP 7.0 Update 1 – Zwei interessante Neuerungen

Das Update 1 von Arcserve UDP 7.0 ist nun schon seit längerem verfügbar sollte auch in Produktionsumgebungen eingesetzt werden. Neben der Unterstützung für aktuelle Betriebssysteme, Applikation und Virtualisierungsumgebungen gibt es zwei interessante Neuerungen, die auf dem ersten Blick schwer zu entdecken sind.

Eigene Netzwerke für den Backup-Datenstrom nutzen

Wenn man Pläne zur agentenlosen Sicherung oder Sicherungen über Windows Agenten erstellt bzw. bearbeitet, so taucht eine neue Auswahl im Reiter „Quelle“ (nur host-based Backup) bzw. „Ziel“ (beide) auf:

sowie

Mit der Konfiguration dieser Einstellungen kann man in einer Produktivumgebung den Backup-Datenstrom über ein anderes Netzwerk laufen lassen.

Das ist insbesondere dort interessant, wo in einer vSphere Umgebung nicht über das SAN, sondern via NBD-SSL über das Management Interface gesichert wird. Da an dieser Stelle noch keine Deduplizierung erfolgt (hierzu wird der Proxy Server mit dem UDP Agent benötigt), ist die Last bei einer Vollsicherung entsprechend hoch. Hier könnte man eine zusätzliche 10GbE Karte für den Backup-Datenstrom vorsehen.

Bitte beachten: Diese Einstellung betrifft den Datenstrom für das Backup. Bei der Wiederherstellung kann noch keine diesbezügliche Einstellung vorgenommen werden.

Blockbasierte Wiederherstellung von Datenträgern

Arcserve UDP arbeitet bei der Datensicherung blockbasiert, d.h. der gesamte Datenträger bzw. ein Snapshot davon wird als Wiederherstellungspunkt gespeichert. Bei der Wiederherstellung allerdings hatte man nur die Wahl, ob man mittels Bare Metal Recovery (BMR) den gesamten Rechner wiederherstellt oder nur einzelne Verzeichnisse und Dateien zurückholt.

Seit dem Update 1 hat man nun die Möglichkeit, einzelne Volumes auch blockbasierend wiederherzustellen. Voraussetzung ist die Auswahl eines gesamten Volumes, das weder Boot-, noch Systemvolume ist (In diesem Falle ist eine BMR nötig.).

In diesem Falle wird gerade die Wiederherstellung von Volumes mit vielen kleinen Dateien extrem beschleunigt.

Bitte beachten: Wenn die Wiederherstellung nicht am ursprünglichen Speicherort erfolgen soll, muss in diesem Falle ein Stammverzeichnis (die Wurzel) eines Volumes angegeben werden. Dieses Volume wird dann komplett überschrieben!

Sonstiges zum Update 1

Zusätzlich is beim Update 1 der Multithreading Support für Backup Jobs hinzugekommen. Das sollte insbesondere Beim Backup von UNC-Pfaden und Exchange Online spürbar sein, da hier mit parallelen Datenströmen gearbeitet wird.

Beim Update bitte die Reihenfolge beachten beachten:

- Arcserve UDP Management Konsole aktualisieren (Update 1 kann jetzt von dort verteilt werden)

- Ziel RPS (bei Replikation) aktualisieren

- Quell RPS (bei Replikation) aktualisieren

- Agenten (und Proxies) aktualisieren

- BMR Bootmedien neu erstellen (wird gerne vergessen)

Ich wünsche allen Lesern einen guten Rutsch in das Jahr 2020!

Sophos UTM – 9.7 released

Das Update auf die UTM Version 9.7 ist nun verfügbar und wird in Kürze automatisch via Up2date verteilt werden.

Wichtig! Wer die Variante RED Site-2Site Tunnel (UTM zu UTM via RED Protokoll, RED Hardware ist nicht betroffen) verwendet, sollte erst einmal abwarten und den folgenden KB-Eintrag beobachten:

Advisory: Sophos UTM – RED Site-to-Site tunnel issues after upgrading to v9.7

[Update vom 14.10.2019]

Die Probleme mit den Red Site-to-Site Tunneln sind in der Version 9.700-5 gefixed. Wer die Version 9.700-4 eingespielt hat, kann hier das Update herunterladen und manuell installieren.

Sophos UTM – 9.7 in Sicht

Nein, die Sophos UTM ist nicht abgekündigt und JA, sie wird aktiv weiterentwickelt. So lautet meine Antwort auf die zwei am häufigsten gestellten Fragen dazu. Es wird zwar nicht mehr den großen Evolutionssprung geben, dazu ist die XG Firewall vorgesehen, aber die UTM ist immernoch eine stabile, sichere und vor allem leicht zu administrierende Firewall. Und da man bei Sophos die große und treue Kundenbasis zu schätzen weiß, erscheint demnächst (Q4/19 ???) die Version 9.7.

Aktuell ist die 9.7 als Beta, oder besser als Early Access Program (EAP) über die Sophos Community download- und installierbar. Hier gibt es auch entsprechende Informationen zu Bugs und Bugfixes.

Was wird es Neues geben?

Support der APX Serie in der UTM

Für mich das Wichtigste ist die Unterstützung der neuen Sophos APX Access Points. Diese sind schon seit 2018 auf dem Markt und werden endlich auch durch die UTM unterstützt. Das ist vor allem wichtig für Kunden, welche die Access Points der ersten Generation (AP30/AP50) einsetzen. Diese sind bereits nicht mehr supportet, aber da die zweite Generation (AP55/AP100) nun auch schon seit 2015 verkauft werden, scheuten viele die Investition in ein vier Jahre altes Produkt. Da hat mit der Ankündigung der 9.7 ein Ende. Nun kann ein Austausch der AP gegen die aktuelle APX Serie in die Planung aufgenommen werden.

Für mich das Wichtigste ist die Unterstützung der neuen Sophos APX Access Points. Diese sind schon seit 2018 auf dem Markt und werden endlich auch durch die UTM unterstützt. Das ist vor allem wichtig für Kunden, welche die Access Points der ersten Generation (AP30/AP50) einsetzen. Diese sind bereits nicht mehr supportet, aber da die zweite Generation (AP55/AP100) nun auch schon seit 2015 verkauft werden, scheuten viele die Investition in ein vier Jahre altes Produkt. Da hat mit der Ankündigung der 9.7 ein Ende. Nun kann ein Austausch der AP gegen die aktuelle APX Serie in die Planung aufgenommen werden.

Die Unterschiede beider Serien findet man hier (Tip: Einfach oben in der Leiste zwischen AP und APX hin und her schalten).

Certificate Chain Support für Webadmin, Userportal und Proxy

Endlich können nun auch Zertifikate aus Sub-CA’s für die UTM verwendet werden, wie sie bei einer professionellen Zertifikatsinfrastruktur üblich sind.

Endpoint Management über die UTM ist nicht mehr möglich

Wer entsprechende Lizenzen aktiv hatte, kann kostenfrei auf die Central Variante umstellen. (Siehe hier) Was mit den beliebten Lizenzen in der Home Version wird, konnte ich nicht herausfinden. Hier könnte auf Sophos Home migriert werden, allerding mit anderem Funktionsumfang.

Wenigstens ist nach dem Update die Information noch vorhanden, wie man die Tamper Protection deaktiviert.

Sophos UTM – Firmware 9.601/9.602 – auch weiterhin Probleme mit REDs

Auch mit der Firmware 9.601 und 9.602 kann es sporadisch zu Problemen mit den Remote Ethernet Devices (RED) kommen. Dabei können aktuelle RED15(W) ebenso wie RED50 betroffen sein.

Es finden sich dann folgende Meldungen im Logging des RED-Subsystems: SSL connect accept failed because of handshake problems

Bekannter Workaround ist das manuelle Deaktivieren der neuen unified Firmware (Feature seit UTM 9.600):

Mit ssh zur UTM verbinden, mit su die Rechte von root bekommen und dann folgenden Befehl eingeben:

cc get red use_unified_firmware

Wenn der Wert 1 ist, kann die Unified Firmware mit diesem Befehl daktiviert werden:

cc set red use_unified_firmware 0

Die REDs bekommen daraufhin die alte Firmware und führen einen Reboot durch.

Quell und zusätzliche Informationen finden sie hier.

Arcserve UDP 7.0 ist da.

Die neue Version von Arcserve UDP ist verfügbar und enthält neben Fehlerbereinigungen folgende Neuerungen.

Unterstützung von:

- Microsoft Windows Server 2019

- Microsoft Exchange 2019 (nur DB-Level, noch kein granularer Restore)

- Microsoft SQL Server 2014 SP3

- Oracle Database 18c und 12c with Oracle Fail Safe 4.2.1

- VMware vSphere 6.7 Update 1

- Debian Linux 9.6, 9.7, 9.8

- Red Hat Enterprise Linux 7.6

- CentOS 7.6

- Oracle Linux 7.6 und Oracle Unbreakable Enterprise Kernel (UEK) R5

- SuSE Enterprise Linux (SLES) 12 SP4

- Hardware Snapshot support for Dell EMC Unity in Hyper-V environment

- Hardware Snapshot support for NetApp ONTAP NMSDK versions 9.4 and 9.5

Ganz neu ist der Support von Nutanix AOS 5.5.3.1/5.10 als Hypervisor bei folgenden UDP Features:

- Agentenloses Backup von Nutanix AHV VMs

- Virtual Standby (Windows)

- Instant VM (Linux)

- Assured Recovery Test (Linux)

Weiterhin wurde die Microsoft Office 365 Sicherung komplettiert. Nach Exchange Online und SharePoint Online ist nun auch das OneDrive for Business durch Arcserve UDP geschützt.

Neben diesen neuen Features gibt es natürlich Verbesserungen und Fehlerbereinigung an den vorhandenen Funktionen.

Wichtig! Wer den Support für die folgende (vom Hersteller selbst nicht mehr unterstützte) Software behalten möchte, sollte vom Update auf Version 7 absehen:

- Microsoft Windows 2003 and Windows 2003 R2

- SuSE SLES 10.X, SLES11 SP1, SLES11 SP2

- CentOS 5.X

- VMware vSphere/vCenter 5.0/5.1

- Microsoft SQL Server 2005

- Microsoft Exchange 2007

Alle anderen können direkt updaten, falls die eingesetzte Version nicht älter als UDP 6.0 Update 3 ist. Es wird natürlich eine entsprechende Lizenz benötigt. Wenn Sie über eine gültige Produktwartung verfügen, können sie eine entsprechende Lizenz kostenfrei beantragen (Anleitung).

Bei Fragen zur Planung und Durchführung des Updates stehe ich natürlich gerne zur Verfügung.

Nachtrag (01.05.2019, 18:15 Uhr): Hier ist die offizielle Kompatibilitätsliste zu finden.

Arcserve aktivieren – Geht auch mit Proxy

Arcserve, vor allen Dingen Arcserve UDP, ist ein pflegeleichtes Produkt, wenn die leidige Produktaktivierung nicht wäre.

Wie fast alle fernwestliche Hersteller wird hierbei davon ausgegangen, dass selbst Server in sicherheitsrelevanten Umgebungen selbstverständlich ungehinderten Zugang zum Internet besitzen. Aber neben der umständlichen Offline-Aktivierung gibt es die (versteckt dokumentierte) Möglichkeit, die Aktivierung über einen Proxy durchzuführen.

Was man über die Aktivierung wissen sollte:

- Die Aktivierung nimmt nicht nur einmalig Kontakt zum Arcserve Lizenzserver auf, sondern telefoniert bei jeder Sicherung nach Hause. Es könnte sich ja etwas geändert haben.

- Sollte kein Kontakt zum Lizenzserver möglich sein, werden die Lizenzdetails zwischengespeichert (Tipp: Der zugehörige Registry Eintrag heißt: „CacheLicenseExpiration„). Kurzfristige Offline-Momente wirken sich also nicht auf die Datensicherung aus.

- Wenn man Arcserve UDP und Backup auf dem selben Server installiert hat, genügt die Aktivierung über UDP. Das installierte Arcserve Backup wird gleich mit aktiviert. Das klappt aber nur, wenn man die Aktivierung von UDP nach der Installation von Arcserve Backup anschiebt.

Aktivierung von Arcserve (UDP 6.5 / Backup 17.5SP1) via Proxy:

- Lokalisieren der Datei „Entitlement_windows.property“.

- Arcserve UDP: C:\Program Files\Arcserve\Unified Data Protection\Management\Configuration

- Arcserve Backup: C:\Program Files (x86)\CA\ARCserve Backup

- Erstellen einer Sicherheitskopie

- Hinzufügen der Proxy Informationen

- PROXY_HOSTNAME=<Customer Proxy Hostname>

- PROXY_PORT_NUMBER=<Customer Proxy Port Number>

Die Vorgehensweise ist auch unter Arcserve Licensing dokumentiert, aber nicht ohne weiteres zu finden.

Sophos UTM – Probleme bei Update auf 9.6 umgehen

Die Version 9.6 der Sophos UTM ist zwar schon seit November 2018 verfügbar, wurde aber bis jetzt noch nicht flächendeckend via UP2DATE verbreitet. Wer sehnsüchtig auf die Let’s Encrypt Unterstützung wartet, kann sich das Update jedoch vom Astaro FTP Server herunterladen und manuell installieren.

Neben der Let’s Encrypt Unterstützung hat sich auch auf dem Gebiet der RED Unterstützung einiges getan. Kaum einer hat jedoch bemerkt, dass die älteren, aber weit verbreiteten RED10 seit dem nicht mehr supportet sind. (Der Sophos Retirement Calender ist hier zu finden.) Aus diesem Grunde rate ich dazu, alle RED10 vor dem Update auf 9.6 durch RED15 zu ersetzen oder außer Betrieb zu nehmen.

Weiterhin ist es zu Problemen nach dem Update gekommen, wenn bei angeschlossenen RED Devices die Tunnelkomprimierung aktiviert war. In diesem Falle schienen die Tunnel zwar alle online zu sein, aber es wurden keine Daten übertragen. Der Bug ist mittlerweile als NUTM-10470 ([RED] No traffic goes through RED Tunnel when compression is enabled) bekannt und wurde inzwischen im Update 9.601 behoben. Da das benötigte Update der RED Firmware aber über den Tunnel stattfindet, sollte die Tunnelkomprimierung VOR dem Update auf Version 9.6 deaktiviert und erst NACH Update 9.601 wieder eingeschaltet werden.

Sophos UTM – Let’s Encrypt Zertifikate verwenden

Mit der Version 9.6 der Sophos UTM werden jetzt auch die kostenfreien Zertifikate von Let’s Encrypt unterstützt. Durch die automatisierte Verlängerung der Zertifikate können sowohl Kosten, als auch Administrationsaufwand eingespart werden. Mit der, aktuell als Beta vorliegenden Version 9.570-20, erfolgt die Einbindung der Zertifikate auf folgende Weise:

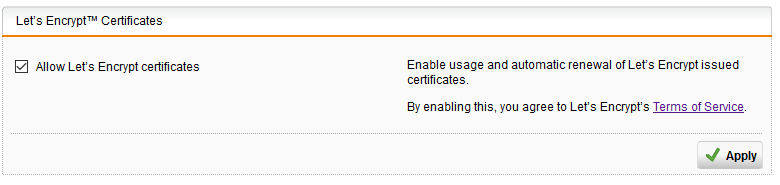

Einschalten der Let’s Encrypt Funktionalität.

Unter dem Menüpunkt „Certificate Management“ (zu finden unter „Webserver Protection“, aber auch bei „Site-to-Site VPN“ oder „Remote Access“), Reiter „Advanced“ erscheint ein neuer Eintrag.

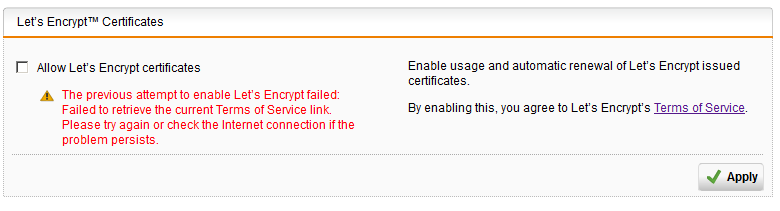

Wenn man jetzt den Reiter neu aufruft und folgenden Fehler sieht, hat man wahrscheinlich die Beta-Version als Update auf eine vorhandene UTM installiert.

Das dazugehörige Let’s Encrypt Log (als Log oder Live-Log abrufbar) zeigt folgende Fehlermeldung an:

Schuld ist ein fehlerhaftes Update Script der Beta-Version, welches die Rechte auf ein Verzeichnis nicht korrekt setzt. Der Fehler (NUTM-10315 – Let’s Encrypt can’t be enabled after upgrade from 9.5 (/etc/ssl/certs not accessible) sollte in der fertigen Version behoben sein.

Der Workaround ist: An der Kommandozeile anmelden und chmod 0755 /etc/ssl/certs und anschließen nochmal Let’s Encrypt aktivieren.

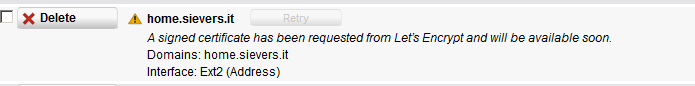

Generierung eines Let’s Encrypt Zertifikates

Nun kann unter „Certificate Management“ ein neues Zertifikat erzeugt werden. Dazu steht nun eine neue Methode „Let’s Encrypt“ zur Verfügung.

Bei „Interface“ sollte man ein externes Interface auswählen. Scheinbar wird es zur Kommunikation mit den Let’s Encrypt Servern zur Generierung und Erneuerung der Zertifikate verwendet. Zusätzliche IP-Adressen können ebenfalls ausgewählt werden, jedoch keine Interface Gruppen. Die Verwendung interner Interfaces schlagen mit folgender Meldung fehl:

Ebenfalls wird ein Fehler ausgegeben, sollte der Port 80 auf dem Interface durch einen Dienst belegt sein. Da es scih um eine Beta-Version handelt, war leider noch keine weitere Dokumentation verfügbar.

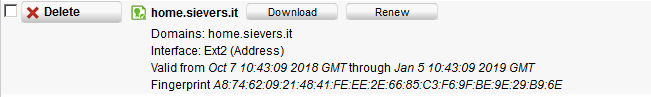

Wenn alles geklappt hat, ist folgendes Zertifikat zu sehen:

Nach Aktualisierung der Liste dann:

Verwendung der Let’s Encrypt Zertifikate

Das erzeugt Zertifikat kann jetzt mit der Webserver Protection, beim IPSec VPN (Site-2-Site und Remote Access, inkl. L2TP und Cisco VPN) und bei der Webadmin / Userportal Konfiguration verwendet werden. Eine Verwendung für SSL-VPN läßt sich nicht einschalten und ist auch nicht sinnvoll, da das Zertifikat nach jeder Erneuerung (alle zwei Monate) neu verteilt werden müsste.

Beispiel Webserver Protection:

Bei externem Aufruf der Seite ist wunderschön ein grünes Schloss zu erkennen:

Aktualisierung der Let’s Encrypt Zertifikate

Die Zertifikate können manuell in der Zertifikatsverwaltung aktualisiert werden („Renew“). Das ist jedoch nicht nötig, da ein automatiesierter Job jeden Tag die Zertifikate überprüft und alle Let’s Encrypt Zertifikate mit einer Restlaufzeit von weniger als 30 Tagen automatisch erneuert. Da die Laufzeit von Let’s Encrypt Zertifikaten auf 90 Tage beschränkt ist, werden so alle zwei Monate neue Zertifikate generiert.

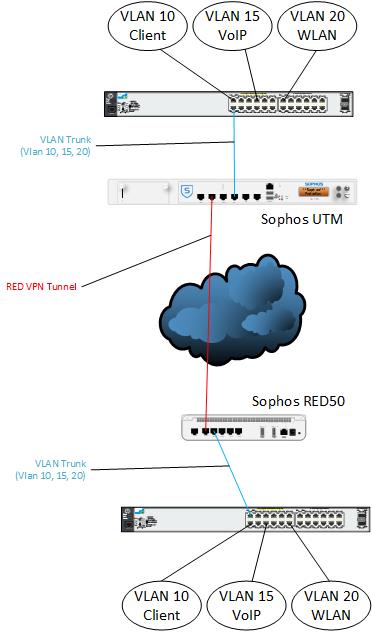

Sophos UTM – VLAN Trunks über RED

Mit der zunehmenden Verbreitung von VoIP stellt sich oft die Herausforderung, bestimmte VLANs auch in Aussenstellen bereitzustellen. Wem dedizierte MPLS-Links zu teuer sind, kann sich mit Funktionalitäten der Sophos UTM behelfen.

Benötigt wird in der Aussenstelle eine RED50 und natürlich ein entsprechender Switch.

Der Trick dabei ist nur, eine entsprechende Bridge-Group aufzubauen, welche den UTM-Port und das RED Interface enthält. Hier muss das Feature „Allow ARP Broadcasts“ eingeschaltet werden, um die Layer-2 Funktionalität zu erreichen.

Der Sophos Knowledgebase Artikel: Sophos UTM: Deploy RED 50 with VLANs beschreibt den Konfigurationsvorgang.

Sophos UTM – DNS Optimierung mit Verfügbarkeitsgruppen

Wenn der Sophos Proxy plötzlich meldet, dass Hosts nicht mehr erreichbar sind, könnte es an Problemen mit der DNS-Auflösung liegen. Komischerweise erscheint die Seite bei einem zweiten Versuch meist ohne Probleme. Typische Fehlermeldungen sind „Host not found“ und in der Logdatei des Webfilters finden sich Einträge „web request blocked“ zusammen mit „Host not found“ und dem Statuscode „502“. Der HTTP Statuscode 502 bedeutet „Bad Gateway“ (damit ist der Host der Webseite gemeint) und heißt nichts anderes, als dass der A-Record der Webseite nicht aufgelöst werden kann. Manchmal erscheint nicht einmal die Fehlermeldung, sondern der Browser moniert ein falsches Sicherheitszertifikat, weil die Sophos Fehlermeldung sich via SSL mit dem „falschen“ Zertifikat der Proxy CA einklinkt.

Was ist da falsch gelaufen?

Bei der Sophos UTM kann man jede Menge DNS Server gleichzeitig eintragen. Wenn die IP-Adresse der WAN-Schnittstelle automatisch via PPPoE oder DHCP zugewiesen wird, kommen auch noch die DNS Einstellungen des Providers mit hinzu. Diese Server werden als „Parent Cache“ verwendet. Sollte kein Server eingetragen sein, so fällt die UTM auf die ROOT DNS Server zurück, was immer gehen sollte, aber nicht unbedingt schnell ist.

Nun muss man wissen, dass die Sophos UTM alle Server im Round-Robin Verfahren nutzt. Dass bedeutet nun für uns, sollte ein einziger Server von allen nicht mehr antworten, geht sein Anteil (in der obigen Konfiguration 25%) der Anfragen ins Leere. Das steht leider so auch in keiner Dokumentation.

Besser und empfohlen ist in diesem Falle die Verwendung einer Verfügbarkeitsgruppe für den DNS Forwarder. Und das geht so:

- Sich eine Liste der öffentlich verfügbaren, schnellen und vertrauenswürdigen DNS Server besorgen.

- Sich 3-5 Server davon aussuchen, testen und als Host definieren.

- Die Server in gewünschter Priorität in eine neue Verfügbarkeitsgruppe eintragen.

- Beim Monitoring den DNS Port (UDP 53) auswählen.

- Alle anderen DNS Forwarder entfernen.

Nun wird der DNS Server mit der höchsten Priorität genutzt, solange er auf Port 53 antwortet. Im Fehlerfalle wird auf den nächsten Server umgeschaltet. Alle Ereignisse der Verfügbarkeitsgruppe findet man im Service Monitoring Log.

Die Verwendung der Verfügbarkeitsgruppe ist ebenso für die Benutzung von Authentifizierungsservern empfohlen. Hier sollte man allerdings den entsprechenden Port (LDAP oder LDAPS) überwachen.

Weitergehende Informationen zur Anpassung der DNS Konfiguration, um etwa auch interne IP-Adressen zu DNS-Namen aufzulösen, findet man in der Sophos Knowledgebase.